Умные устройства упрощают нашу жизнь. Они делают рутинную домашнюю работу, оберегают жилище, следят за

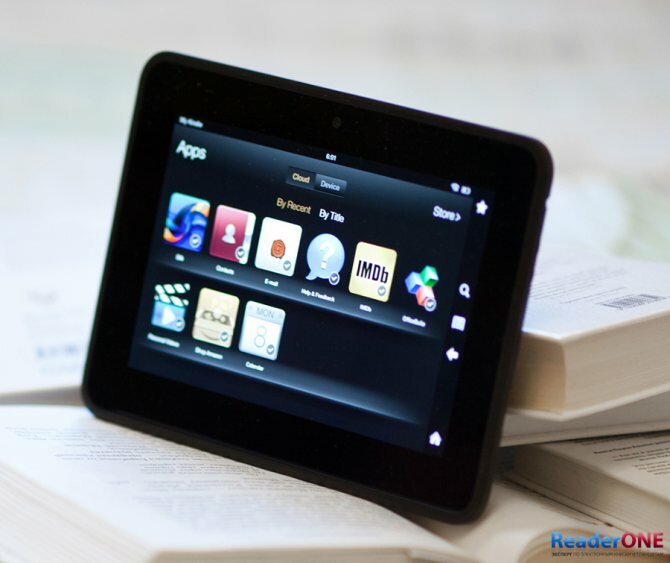

Планшет – переносной прибор с сенсорным дисплеем, выполняющий функции стационарного компьютера. Планшет работает под

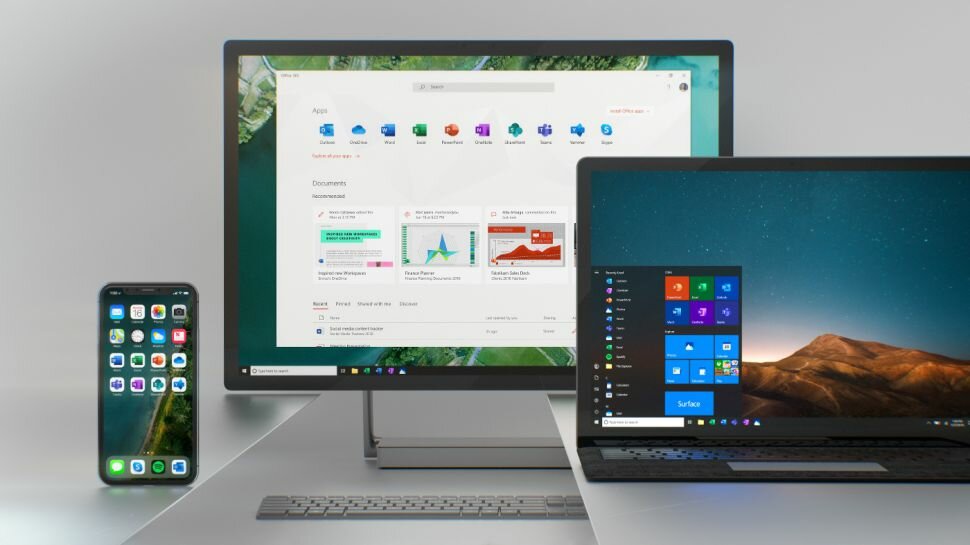

Windows 10X: разработана для устройств с двумя экранами Настройка компьютера для работы в режиме «двойной

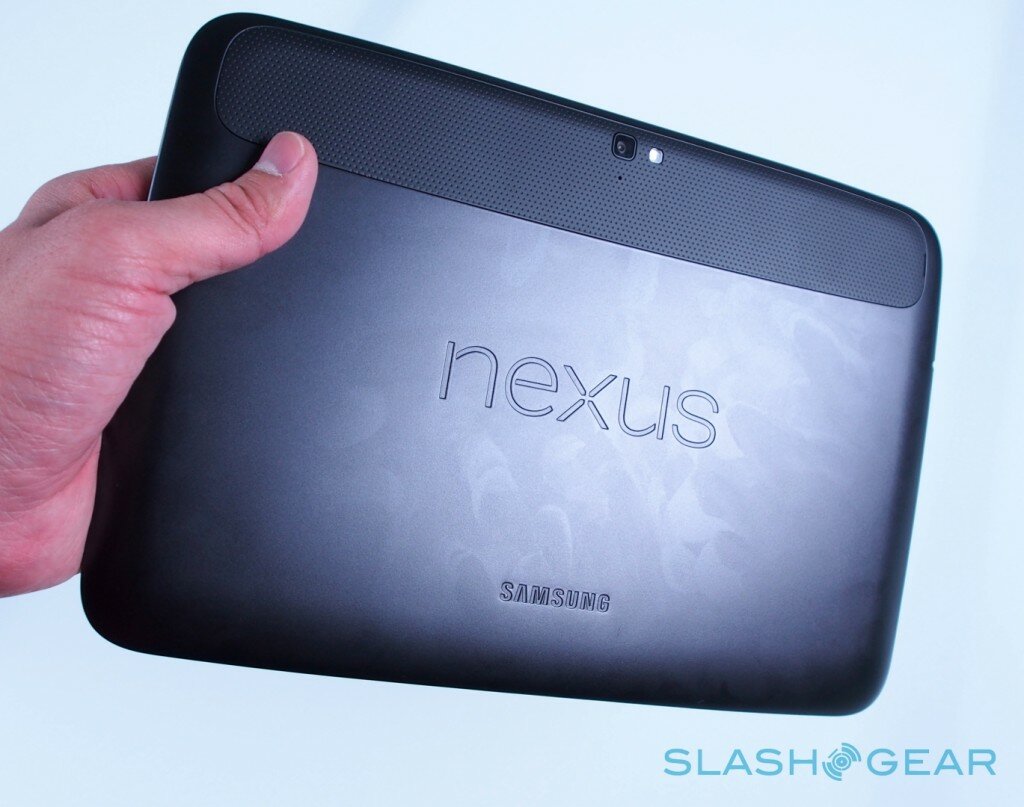

Планшеты на Android, iOS, Windows — обзор и рейтинг популярных моделей. Каким устройствам отдать

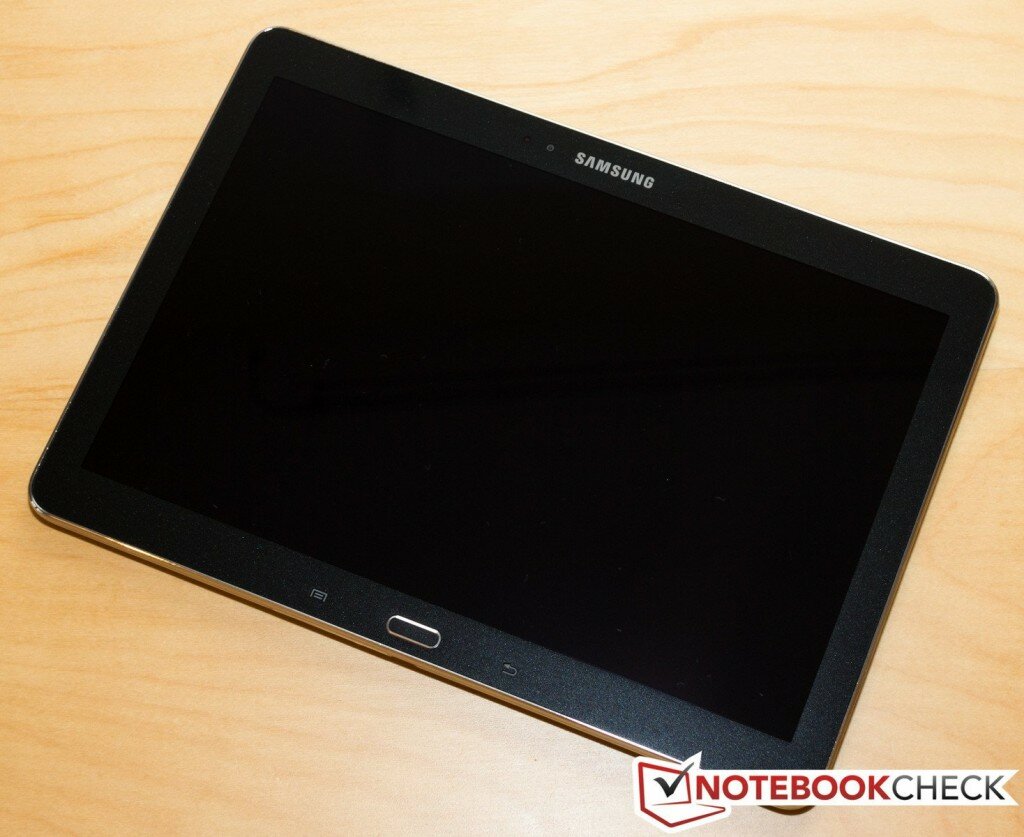

В этом обзоре, мы с вами рассмотрим лучшие модели планшетов Samsung. Ознакомимся с их

Покупая новый ноутбук, мы обречены наблюдать, как быстро он устаревает. В отличие от настольных

Добрый день, друзья! Порой, включая компьютер, мы видим явные признаки того, что он работает

Приветствую, дорогие друзья! Продолжаем рубрику “Компьютер и интернет для чайников”. Разберём вопрос связанный с

Компания Huawei обновила линейку ноутбуков. Модели MateBook X Pro и MateBook 13/14 оснащены процессорами

Продажи планшетных ПК падают уже несколько кварталов подряд. Теперь неактуальны? Здесь мы собрали лучшие